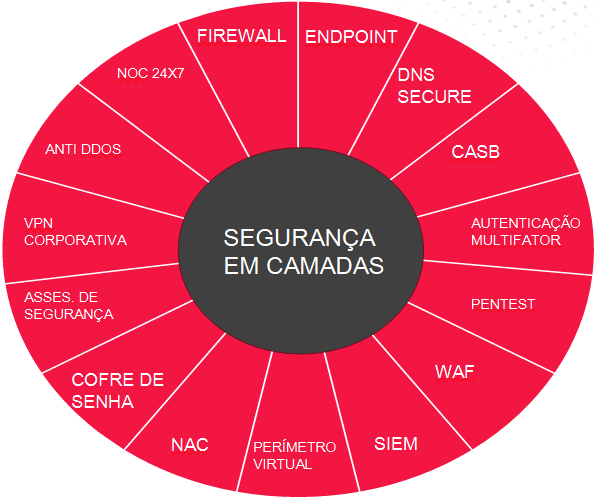

CIBERSEGURIDAD

Proteja su empresa: seguridad por capas.

Proteja su empresa con soluciones avanzadas de ciberseguridad diseñadas para responder a los retos más diversos del entorno digital actual. En un escenario en el que las ciberamenazas crecen exponencialmente, contar con una infraestructura de seguridad robusta es esencial para proteger tus datos y la continuidad de las operaciones de tu negocio. Con nuestras herramientas y servicios especializados, su empresa estará equipada para identificar, bloquear y mitigar los riesgos de forma eficiente, reduciendo la vulnerabilidad ante ataques e incidentes de seguridad.

La seguridad es una inversión, no un coste.

Más información

Más información sobre los servicios de ciberseguridad que ofrece Lotus:

El cortafuegos es un componente esencial de la seguridad de la red, que actúa como barrera entre las redes internas de confianza y las fuentes externas potencialmente peligrosas. Supervisa y controla el tráfico entrante y saliente basándose en reglas de seguridad predefinidas, realizando diversas funciones técnicas para proteger el entorno digital. El cortafuegos es directamente responsable de una serie de procesos, como:

Funciones de cortafuegos

- Inspección de paquetes;

- Filtrado de aplicaciones;

- Control de acceso y autenticación;

- Prevención y detección de intrusiones (IPS/IDS);

- Inspección SSL y VPN;

- Filtrado de contenidos y DNS.

Ventajas de utilizar un cortafuegos

- Reducir el riesgo de intrusión;

- Protección contra malware;

- Supervisión y cumplimiento;

- Seguridad de acceso remoto;

- Reducción del impacto de los DDoS;

Los endpoints son dispositivos conectados a una red, como ordenadores, smartphones, tabletas y servidores, que representan puntos vulnerables para los ciberataques. La seguridad de los puntos finales es una estrategia de ciberseguridad esencial que protege cada dispositivo individual de las amenazas digitales, evitando que se conviertan en puertas de entrada para los atacantes.

Tareas de seguridad de puntos finales:

Antivirus y antimalware;

Control de aplicaciones;

Endpoint Firewall;

Prevención de exploits;

Endpoint Detection and Response (EDR);

Aislamiento y remediación;

Autenticación multifactor (AMF);

Cifrado de datos;

Supervisión y registro.

Ventajas de la seguridad para puntos finales

Prevención de amenazas y reducción de riesgos;

Supervisión continua y respuesta a incidentes;

Protección de datos sensibles;

Cumplimiento y auditoría;

Seguridad en el trabajo a distancia.

DNSSEC (Domain Name System Security Extensions) es un conjunto de extensiones de seguridad para el Sistema de Nombres de Dominio (DNS), diseñado para proteger las consultas DNS de manipulaciones y ataques malintencionados. El DNS, esencial para la navegación por Internet, convierte los nombres de dominio (como www.ejemplo.com) en direcciones IP, lo que permite a los dispositivos conectarse a los servidores. Sin embargo, el DNS tradicional no tiene protección contra el fraude, y los datos de las consultas pueden ser interceptados o modificados, exponiendo a los usuarios a diversos riesgos. Aquí es donde entra en juego DNSSEC, que refuerza la seguridad del sistema DNS.

Principales tareas de DNS Security

Firma digital de registros;

Autenticación de origen;

Verificación criptográfica;

Cadena jerárquica de confianza;

- Protección contra el envenenamiento de caché.

Ventajas de DNSSEC

Autenticidad e integridad de los datos;

Protección contra ataques de redireccionamiento;

Mayor confianza en la navegación;

Seguridad para aplicaciones críticas.

CASB (Cloud Access Security Broker) es una tecnología de seguridad diseñada para actuar como punto de control entre los usuarios y los servicios en la nube, garantizando que las políticas de seguridad de la empresa se aplican a los datos y actividades en la nube. Con la creciente adopción de aplicaciones y servicios basados en la nube, CASB desempeña un papel crucial a la hora de garantizar que el uso de la nube cumple las políticas corporativas y normativas, al tiempo que protege contra las amenazas a la seguridad.

Principales funciones de CASB

- Visibilidad de uso en la nube;

- Control de acceso y autenticación;

- Protección contra amenazas y malware;

- Prevención de pérdida de datos (DLP);

- Cifrado de datos y tokenización.

Ventajas de CASB

- Cumplimiento de políticas y reglamentos;

- Reducción de las TI en la sombra;

- Seguridad de acceso a la nube;

- Protección proactiva de datos;

- Detección de amenazas y respuesta.

La autenticación multifactor (AMF) es una capa adicional de seguridad que requiere más de una forma de verificación para conceder acceso a un sistema, aplicación o dispositivo. A diferencia de la autenticación tradicional con contraseña de un solo uso, la AMF refuerza la protección combinando dos o más factores de verificación, lo que reduce significativamente el riesgo de accesos no autorizados y ataques a las credenciales.

Principales atributos de la autenticación multifactor

Combinación de factores: La AMF utiliza tres tipos de factores para la autenticación:

- Algo que sepas: como una contraseña o un PIN.

- Algo que usted posee: Como un dispositivo físico, como un token de autenticación, un teléfono móvil o una llave USB.

- Algo que eres: Un dato biométrico, como una huella dactilar, el reconocimiento facial o el iris.

Uso de autenticadores y tokens;

Verificación contextual y reconocimiento de patrones.

Ventajas de la autenticación multifactor

Reducción del acceso no autorizado.

Protección de datos sensibles;

Mejor cumplimiento y seguridad;

Seguridad para el trabajo a distancia;

Dificultad para los invasores;

Un pentest, o prueba de penetración, es una técnica de ciberseguridad que simula ataques a un sistema, red o aplicación con el fin de identificar vulnerabilidades que puedan ser explotadas por los atacantes. Al realizar un pentest, un equipo de seguridad (a menudo formado por profesionales especializados llamados "hackers éticos") adopta un enfoque ofensivo, simulando las técnicas y tácticas de los ciberdelincuentes. Esta práctica es esencial para reforzar la seguridad de los sistemas y detectar los puntos débiles antes de que sean explotados en ataques reales.

Principales tareas de Pentest

Descubrir vulnerabilidades ocultas;

Prevención proactiva de ataques;

Análisis en profundidad de la seguridad y el control;Evaluación de impacto y reducción de riesgos;

Mejorar la resistencia y el cumplimiento.

Ventajas de Pentest

- Detección proactiva de vulnerabilidades;

- Reducir el riesgo de atentados;

- Evaluación del impacto real de las amenazas;

- Reforzar el cumplimiento y la seguridad;

- Mejora continua y preparación ante incidentes.

El WAF (Web Application Firewall) es una herramienta de seguridad esencial que protege las aplicaciones web de ataques maliciosos como inyecciones SQL, cross-site scripting (XSS) y otros ataques comunes que aprovechan las vulnerabilidades de las aplicaciones en línea. Actuando entre la aplicación y el tráfico externo, el WAF inspecciona y filtra las peticiones para identificar y bloquear las amenazas antes de que comprometan los datos o el funcionamiento del sistema.

Principales funciones de WAF

- Supervisión del tráfico web en tiempo real;

- Filtrado de solicitudes maliciosas;

- Bloqueo de ataques basados en patrones;

- Análisis del comportamiento para la detección de anomalías;

- Mitigación de ataques DDoS y exploits.

Ventajas de WAF

- Protección contra amenazas conocidas y desconocidas;

- Reducir los riesgos de explotar vulnerabilidades;

- Cumplimiento de las normas y reglamentos de seguridad;

- Supervisión continua y detección automática de amenazas;

- Mejorar la seguridad sin cambiar el código de la aplicación.

SIEM (Security Information and Event Management) es una solución de seguridad que centraliza la supervisión, el análisis y la respuesta a los eventos y datos de seguridad en tiempo real. Recopila y correlaciona datos de diversas fuentes, como cortafuegos, puntos finales, servidores y dispositivos de red, proporcionando una visión completa e integrada de las actividades y posibles amenazas en el entorno corporativo. SIEM es una herramienta esencial para la detección de anomalías, la respuesta rápida ante incidentes y el cumplimiento de la normativa.

Principales tareas de SIEM

- Recogida y almacenamiento centralizados de datos;

- Análisis y correlación de sucesos;

- Detección de anomalías en tiempo real;

- Automatización y orquestación de la respuesta a incidentes;

- Informes de cumplimiento y auditoría.

Ventajas de SIEM

- Visibilidad centralizada y supervisión continua;

- Respuesta rápida y automatizada a las amenazas;

- Identificación de patrones y comportamientos sospechosos;

- Apoyo al cumplimiento de normas y reglamentos;

- Mejora de la gestión de riesgos y la eficacia de los equipos de seguridad.

El Perímetro Virtual, también conocido como Perímetro Definido por Software (SDP), es un enfoque de seguridad que crea un "perímetro invisible" alrededor de una red, permitiendo el acceso solo a usuarios y dispositivos autenticados. A diferencia de los perímetros tradicionales basados en hardware y una ubicación fija, el Perímetro Virtual se define por software, lo que lo hace más flexible y adaptable a los modernos entornos de trabajo en la nube y a distancia. Este concepto garantiza una seguridad sólida para el acceso remoto y los entornos distribuidos.

Principales tareas del perímetro virtual

- Autenticación estricta de usuarios y dispositivos;

- Creación de conexiones de software seguras;

- Aislamiento de recursos hasta la autenticación;

- Políticas de acceso granulares y dinámicas;

- Supervisión continua y control de sesiones.

Ventajas del perímetro virtual

- Acceso seguro a entornos remotos y a la nube;

- Reducir el riesgo de ataques internos;

- Escalabilidad y flexibilidad para entornos dinámicos;

- Seguridad adaptativa basada en el comportamiento;

- Control granular y reducción de la superficie de ataque.

NAC (Network Access Control) es una solución de seguridad que controla el acceso de dispositivos a una red, garantizando que sólo puedan conectarse los dispositivos autorizados que cumplan las políticas de seguridad. NAC comprueba el estado de seguridad de cada dispositivo antes de permitirle el acceso, lo que ayuda a reducir el riesgo de ataques internos y a proteger contra dispositivos que no son de confianza. Esta tecnología se utiliza ampliamente en las redes corporativas para proteger la información sensible y mitigar las amenazas.

Principales tareas del CNA

- Verificación de identidad y credenciales de dispositivos;

- Análisis del cumplimiento de las políticas de seguridad;

- Control de acceso granular basado en perfiles de usuario;

- Aislamiento de dispositivos no conformes;

- Supervisión continua de las sesiones de red activas.

Beneficios del NAC

- Protección contra dispositivos no autorizados;

- Reducción del riesgo de acceso interno malintencionado;

- Cumplimiento de las políticas de seguridad de la empresa;

- Gestión de accesos y supervisión de dispositivos simplificadas;

- Flexibilidad y control granular para entornos de alta seguridad.

Password Vault es una solución de seguridad diseñada para almacenar y gestionar contraseñas y credenciales de forma centralizada y segura. Utiliza criptografía avanzada para proteger la información de acceso y facilita el control sobre quién puede acceder a determinados sistemas y recursos. Además, Password Vault ayuda a reducir el riesgo de brechas de seguridad causadas por contraseñas débiles, el uso compartido inadecuado de credenciales y el uso de contraseñas reutilizadas, proporcionando una sólida gestión de acceso.

Principales funciones de Password Vault

- Almacenamiento cifrado de credenciales;

- Autenticación multifactor para un acceso seguro;

- Gestión de permisos y políticas de acceso;

- Generación automática de contraseñas seguras;

- Supervisión y auditoría del acceso.

Ventajas de Password Safe

- Reducir los riesgos asociados a las contraseñas débiles;

- Gestión centralizada y segura de credenciales;

- Fácil de generar y compartir contraseñas seguras;

- Cumplimiento de los requisitos y normas de seguridad;

- Mejor control y visibilidad del uso de contraseñas en la organización.

La Consultoría de Seguridad es un servicio especializado que ofrece apoyo técnico y estratégico a las empresas que quieren reforzar sus prácticas de ciberseguridad. Con un equipo de expertos, la consultoría ayuda a identificar vulnerabilidades, definir políticas de seguridad, implantar soluciones de protección y mantener el cumplimiento de normas y reglamentos. La Consultoría de Seguridad actúa como un socio de confianza, acompañando a la empresa en la creación y mejora de una estructura de seguridad robusta.

Funcionamiento de la Oficina de Seguridad

- Análisis completo de vulnerabilidades;

- Definición y aplicación de políticas de seguridad;

- Recomendaciones sobre herramientas y soluciones de seguridad;

- Formación y capacitación de equipos internos;

- Apoyo permanente al cumplimiento y la mejora continua.

Ventajas de la consultoría de seguridad

- Identificar y reducir los riesgos cibernéticos;

- Reforzar las prácticas y políticas de seguridad;

- Cumplimiento de las normas y reglamentos de seguridad;

- Formar a los empleados en la cultura de la seguridad;

- Seguimiento y asistencia técnica especializada.

La VPN corporativa (red privada virtual) es una solución de seguridad que crea una conexión cifrada entre los dispositivos remotos y la red corporativa, permitiendo un acceso seguro a los recursos internos de la empresa desde cualquier lugar. Con una VPN, los datos viajan a través de un "túnel" protegido, evitando que la información confidencial sea interceptada. Es una herramienta esencial para el trabajo a distancia y el acceso seguro a datos críticos, especialmente en redes públicas o compartidas.

Tareas principales de la VPN corporativa

- Creación de un túnel de datos cifrado;

- Autenticación estricta para el acceso remoto;

- Protección de datos en redes públicas;

- Integración con las políticas de seguridad de la empresa;

- Seguimiento y control de las sesiones de acceso.

Ventajas de la VPN corporativa

- Seguridad para el trabajo a distancia y el acceso externo;

- Protección contra la interceptación y el robo de datos;

- Acceso seguro a los recursos internos de la empresa;

- Reducción del riesgo en redes poco fiables;

- Mayor control y cumplimiento de las políticas de acceso.

Principales tareas de Anti DDoS

- Supervisión continua del tráfico de red;

- Identificación y filtrado de patrones de ataque;

- Bloqueo automático del tráfico malicioso;

- Escalado de capacidad para alta demanda;

- Análisis e informes posteriores al ataque para la mejora continua.

Ventajas de Anti DDoS

- Disponibilidad de servicio garantizada;

- Protección contra pérdidas financieras y de reputación;

- Reducción de las interrupciones operativas;

- Detección y respuesta rápida a los ataques;

- Cumplimiento de los requisitos de continuidad de las actividades.